0

1

テーマ、知りたいこと

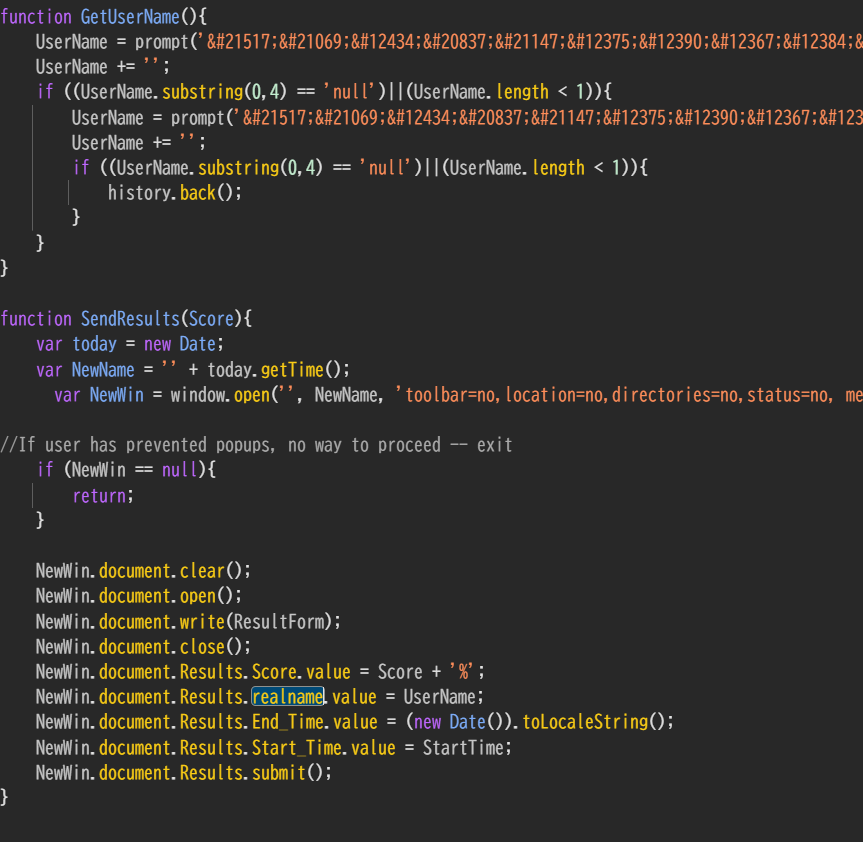

これらの画像から読み取れるJavaScriptはXSS的な脆弱性をはらんでいるのでしょうか?

それとも、サーバー側で処理されるまたは、エスケープされているから大丈夫だと考えてもいいのでしょうか

背景、状況

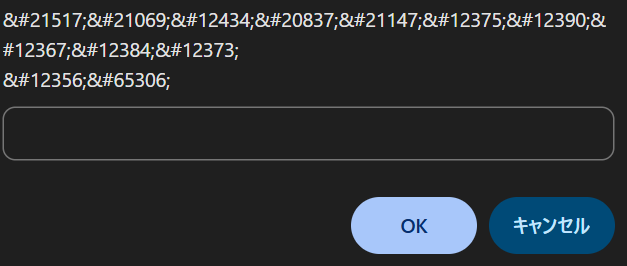

あるWebアプリケーションサービスで特定の操作をするとpromptを利用した、エスケープされていない文字列で入力を促されました。挙動が謎すぎたのでいろいろ見ていたんですが

GetUserName関数を初回起動のときonloadで呼び出すようになっていました。

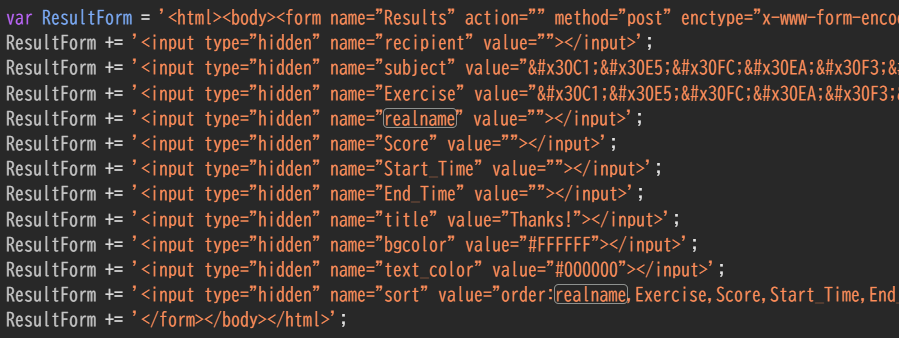

入力されたユーザー名と思わしきデータをエスケープせず格納して、その後SentResult関数にて、HTMLのvalueに直接代入しているようにみえるのですが、これはXSS脆弱性をはらんでいるのでしょうか?

そのHTMLで書かれたhidden形式の送信フォームがどのように処理されるかは不明ですが任意のJSコードを実行されてしまう可能性があるのでは?と思ってしまいました。

流石にここまで単純なものは対策されていると考えて、安心して使用すればいいでしょうか?それともレポートしたほうがいいのでしょうか?

回答2件